Um das Millennium, als 802.11 ratifiziert wurde, Jede Sicherheitsmaßnahme war ausreichend;; Eine geschlossene SSID zu haben, war „Sicherheit“. Dann kam WEP, um den unbefugten Zugriff zu stoppen, aber es brach bald. Aus diesem Grund haben das IEEE und die WiFi Alliance den WiFi Protected Access (WPA) entwickelt.

Schutz von WLANs (drahtlose lokale Netzwerke) sollte ein Hauptanliegen sein. Zu lernen, wie Sie Ihre drahtlosen Netzwerke vor Cyberkriminellen schützen können, ist eine sinnvolle Investition Ihrer Zeit und Energie.

Es ist nicht einfach, wachsam zu bleiben, aber es ist wichtig. Die ordnungsgemäße Verwaltung des drahtlosen Netzwerks erfordert Zeit und Energie. In diesem Blog erfahren Sie, wie Sie Ihr drahtloses Netzwerk gründlich schützen, um sich selbst und Ihre Unternehmensressourcen zu schützen und das Risiko eines Cyberangriffs zu verringern.

Sie können auch lesen: So verbinden Sie zwei Router mit derselben Leitung

So schützen Sie Ihr drahtloses Netzwerk

Artikel befasst sich mit jeder Sicherheitsmaßnahme in Bezug auf das OSI-Modell (Öffnen Sie die Systemverbindung). Führen Sie gegebenenfalls die folgenden Schritte aus, um die Sicherheit Ihres drahtlosen Netzwerks zu verbessern. Im Gegensatz zu physischen Netzwerken können Wi-Fi-Systeme über die Wände Ihres Hauses hinausragen.

Sobald das Zugangspasswort an die Welt geht, Es ist sehr schwierig zu steuern, wer auf Ihr drahtloses Netzwerk zugreifen kann. Daher sollten Sie einige Änderungen und Routinen in Betracht ziehen, die es vor Eindringlingen, Snoopern und Internetbewohnern schützen. Sie haben zwei wichtige Sicherheitsprobleme zu lösen. Zum einen müssen Sie steuern, wer auf Ihr Netzwerk zugreifen kann.

Das zweite Problem ist das des Signalfußabdrucks. Wenn Personen außerhalb Ihres Hauses ein Signal von Ihrem Router empfangen könnenSie können auch Daten erfassen und alle Ihre Passwörter abrufen. Um dies zu vermeiden, zeigen wir Ihnen, was Sie tun sollten, um Ihr drahtloses Netzwerk zu schützen:

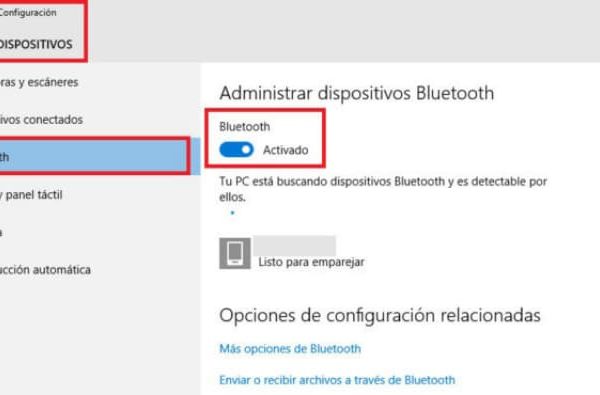

1. Schalten Sie Ihr drahtloses Netzwerk aus, wenn Sie es nicht benötigen

Das Schließen nach Perioden kann für Ihren Geschäftsbetrieb machbar sein oder nicht. In einem Unternehmen, das rund um die Uhr läuft, ist dies offensichtlich keine Option. Wenn Sie jedoch können.

Dies ist die einzige Maßnahme, die einen Angriff unmöglich macht. Wenn Sie einige Computer ausschalten können, tun Sie dies auch. Schalten Sie auch einzelne Geräte aus Begrenzen Sie das Risiko von Computern. Neben dem Schließen aus Sicherheitsgründen gibt es noch weitere zusätzliche Vorteile.

Spart Energie und reduziert HF-Störungen (sowohl Hochfrequenzstörungen als auch elektromagnetische Störungen). Durch Ausschalten aller möglichen drahtlosen Geräte, verringert die Wahrscheinlichkeit, dass Geräte einen Stromschlag erhaltenB. ein Stromstoß oder ein Stromausfall, der den Gerätebetrieb oder kritische Daten beeinträchtigen könnte.

2. Verwenden Sie keine Standard-SSIDs und stellen Sie sicher, dass diese nicht eindeutig sind

Die Auswahl Ihrer SSID ist wichtig. Wenn Sie die SSID senden, möchten Sie möglicherweise, dass sie für Ihr Publikum von Bedeutung ist, aber nicht für Außenstehende. Machen Sie es Außenstehenden nicht leicht, festzustellen, welchem Geschäft das WLAN dient. Halten Sie die SSID für den typischen Passanten mehrdeutig.

Was ist mehr, Verwenden Sie niemals eine vom Hersteller ausgegebene Standard-SSID. Wenn Sie eine Standard-SSID verwenden, geben Sie Informationen zur zugrunde liegenden drahtlosen Infrastruktur an. Wenn Sie die Dinge in einem Schritt erledigen möchten, erstellen Sie eine Dummy-SSID, die in ein „Schwarzes Loch“ (eine Art Sackgasse für den Verkehr) gesendet wird.

Diese SSID wird als Honigtopf. Sie können auch einen Hacker anlocken, sich an die SSID des Honeypots anzuhängen, indem Sie einen Namen verwenden, der ihn für den Hacker interessant macht.

3. Stellen Sie sicher, dass Sie WPA2 Enterprise (802.1x) verwenden. Wenn dies nicht möglich ist, legen Sie ein sicheres und eindeutiges Kennwort (PSK) fest.

802.11 WLANs bieten verschiedene Arten der Verschlüsselung. WEP, WPA und WPA2 sind die heute verfügbaren Verschlüsselungsstandards. WPA3 ist ein aufstrebender Standard.

WPA2 ist ein Wi-Fi-geschützter Zugang der 2. Generation ist ein Sicherheitsprotokoll und aktueller Industriestandard (Heutzutage werden WPA2-Netzwerke am häufigsten verwendet.) WPA2 verschlüsselt den Datenverkehr in Wi-Fi-Netzwerken.

Ebenfalls ersetzt ältere und weniger sichere Standards wie Ihren Vorgänger WPA (Wi-Fi geschützter Zugang).

4. Ändern Sie die Standard-IP-Adresse und die Anmeldeinformationen Ihrer drahtlosen Produkte

Wenn Sie weiterhin die verwenden Subnetz Standard-IP und IP-Adresse für ein drahtloses Gerät erleichtern die Arbeit der Hacker. Ändern Sie das IP-Subnetz nach Möglichkeit.

Ändern Sie immer die Standard-IP-Adressen Ihrer drahtlosen Zugangspunkte und Router. Ein erfahrener Hacker kann diese Informationen herausfindenAber warum sollten Sie es sich einfach machen oder unerfahrene Hacker anlocken, indem Sie ihnen einen einfachen Ort bieten, an dem sie mit der Netzwerkaufklärung beginnen können?

Die meisten drahtlosen Geräte Kommen Sie mit einem Standardbenutzernamen und einem Standardkennwort voreingestellt, die zum Verbinden und Installieren auf Ihren Geräten verwendet werden. Dies erleichtert die Interaktion, erleichtert aber auch anderen das Erraten Ihrer Anmeldeinformationen.

Stellen Sie sicher, dass sowohl der Benutzername als auch das Passwort geändert wurden. Ein gutes Passwort sollte mindestens 20 Zeichen lang sein und Zahlen, Buchstaben und verschiedene Symbole enthalten. Passwörter geheim zu halten ist unerlässlich. Eine Möglichkeit, dies zu tun, besteht darin, sie in regelmäßigen Abständen zu ändern, falls sie kompromittiert werden.

5. Ziehen Sie in Betracht, DHCP nach Möglichkeit auszuschalten

Es kann möglich oder nicht möglich sein, die Notwendigkeit für zu beseitigen DHCP (Dynamic Host Configuration Protocol) für Ihre drahtlosen Geräte. Wenn nur wenige Benutzer vorhanden sind und kein Gastzugriff erforderlich istkann Ihr Netzwerkadministrator IP-Adressen manuell zuweisen.

Dies macht es schwierig, eine Verbindung zum WLAN herzustellen. DHCP-Übertragungen und ihre Antworten enthalten Informationen, die einem Hacker helfen Um ein Image Ihres Netzwerks zu erstellen, sollten Sie diese Informationen weitergeben, sofern dies nicht erforderlich ist.

Verstehen Sie, dass in vielen Fällen Das manuelle Adressieren von Hosts ist ein Albtraum für das Management und es wird es unmöglich machen, aber wenn möglich, deaktivieren Sie DHCP.

6. Deaktivieren Sie den Remotezugriff, auch als Remoteverwaltung bezeichnet

Die meisten drahtlosen Geräte Ermöglichen Sie den Zugriff auf die Benutzeroberfläche von einem Gerät aus direkt verbunden (über ein Kabel, das die serielle Kommunikation erleichtert).

Jedoch, Viele Produkte ermöglichen auch den Zugriff von Remote-Systemen. Das Deaktivieren des Remotezugriffs oder der Remoteverwaltung erschwert es einem nicht autorisierten Benutzer erheblich, Zugriff zu erhalten.

Wenn diese Funktionalität erforderlich ist, Filter, der bestimmte IP-Blöcke für bestimmte IP-Adressen zulässt und öffnet nur die genauen Protokolle, die für die Kommunikation verwendet werden.

7. Halten Sie Ihre Router-Software immer auf dem neuesten Stand

Die Software des WLAN-Herstellers (manchmal auch als Firmware bezeichnet) Dies ist ein entscheidender Faktor für das ordnungsgemäße Funktionieren Ihres drahtlosen Netzwerks.

Die Firmware des drahtlosen Geräts kann wie jede andere Software Fehler enthalten, die zu erheblichen Problemen führen und von Hackern ausgenutzt werden können. Wenn diese Sicherheitsanfälligkeiten nicht erkannt werden, können sie zu schwerwiegenden Problemen führen.

Überprüfen Sie regelmäßig und regelmäßig die Website des Herstellers, um sicherzustellen, dass die Firmware Ihres Geräts auf dem neuesten Stand ist. Dies kann dazu beitragen, Hacker davon abzuhalten Schwachstellen ausnutzen.

8. Holen Sie sich eine gute Firewall

Firewalls Sie sind im Wesentlichen die erste Verteidigungslinie für Angriffe, die Ihr drahtloses Netzwerk erreichen über Ethernet statt Funkwellen.

Beachten Sie, dass für Ihre Firewall viele der gleichen Regeln gelten wie für Ihre drahtlosen Geräte, z. B. das Ändern der Standardwerte.

9. Verbessern Sie den Schutz der Geräte, die am häufigsten mit Ihrem Heimnetzwerk verbunden sind

Jedes Gerät in Ihrem Netzwerk ist ein potenzieller Startort für ExploitsAlso, Es ist sehr wichtig, alle Ihre Geräte zu schützen.

Sie haben Ihren Router installiert und gewartet. Wenn Ihre Hosts jedoch nicht geschützt sindSie sind nicht nur gefährdet, sondern auch Ihre gesamte Infrastruktur.

Für immer Installieren Sie eine persönliche Firewall und Antivirensoftware auf Ihren Terminalss. Halten Sie die Software auf diesen Computern auf dem neuesten Stand – überprüfen Sie sie regelmäßig und aktualisieren Sie sie, sobald sie verfügbar ist.

Verwenden Sie zum Schluss denselben mehrschichtigen Sicherheitsansatz, den wir für alle anderen Teile Ihres Netzwerks empfehlen.

Top 10 Bedrohungen für Ihr drahtloses Netzwerk

Viele Organisationen installieren und implementieren drahtlose Netzwerke. Um Geschäftsmanagern dabei zu helfen, fundierte Entscheidungen zu treffen, bietet Altius IT diese Liste der zehn wichtigsten Bedrohungen für Ihr drahtloses Netzwerk:

1. Diebstahl der Bandbreite: Eindringlinge von außen können eine Verbindung zu drahtlosen Zugangspunkten herstellen. Durch die Verwendung der Internetverbindung zum Herunterladen von Musik, Spielen und anderer Software verringern sie die Produktivität der Mitarbeiter.

2. Kriminelle Aktivitäten: Ein nicht autorisierter Benutzer kann die Internetverbindung für böswillige Zwecke verwenden, z. B. zum Hacken oder Starten von Denial-of-Service-Angriffen.

3. Maskerade: Bei Verwendung der Internetleitung „versteckt“ sich ein Eindringling unter einer Schutzhülle und scheint Teil Ihrer Organisation zu sein.

4. Prozessrisiken– Organisationen sind gefährdet, wenn der Eindringling illegale Aktivitäten ausführt, z. B. die Verbreitung von Kinderpornografie oder den Diebstahl von Informationen. Wenn kriminelle Aktivitäten entdeckt und untersucht werden, wird der Ursprung des Angriffs auf die Organisation zurückgeführt.

5. Ruf: Das Image und der Ruf eines Unternehmens stehen auf dem Spiel, wenn das drahtlose Netzwerk als erster Zugangspunkt zum Hacken in eingeschränkte Regierungsnetzwerke verwendet wurde. Sie haben ernsthafte Probleme.

6. Finanzielle Risiken: Die meisten ISPs geben Kundeninformationen nicht nur an Behörden weiter, um bei legitimen strafrechtlichen Ermittlungen zu helfen, sondern machen die Organisation auch für alle Aktivitäten im Zusammenhang mit der Verbindung zum Internet verantwortlich.

7. Vertraulichkeit: Drahtlose Netzwerke sind in der Regel mit internen privaten Netzwerken verbunden. Dies kann es einem Eindringling ermöglichen, jedes Hardware-Firewall-Schutzgerät zwischen dem privaten Netzwerk und der Breitbandverbindung vollständig zu umgehen.

8. Böse Zwillinge: Die meisten neueren Laptops bieten die Möglichkeit, eine Verbindung zu drahtlosen Netzwerken herzustellen. Laptops können versehentlich eine Verbindung zu betrügerischen Netzwerken herstellen („böse Zwillinge“). Mitarbeiter glauben, mit dem realen Netzwerk verbunden zu sein. Sie sind jedoch tatsächlich mit einem gefälschten Netzwerk verbunden, das Kennungen, Kennwörter und andere vertrauliche Informationen stiehlt.

9. Klartext: Einige Informationen im Netzwerk werden im Klartext übertragen und nicht verschlüsselt. Sobald sich ein Eindringling in Ihrem Netzwerk befindet, kann er einen Netzwerk-Sniffer installieren und ohne Wissen des Opfers auf vertrauliche Informationen zugreifen.

10. Informationsempfindlichkeit: Nicht alle Daten haben die gleiche Empfindlichkeit. Aufgrund der mit drahtlosen Netzwerken verbundenen Risiken sollten vertrauliche Daten wie Kundenlisten, Geschäftsgeheimnisse usw. nicht über drahtlose Netzwerke gespeichert oder zugänglich gemacht werden.

Sie können auch lesen: Die verschiedenen Arten von Internet